SPC가 뭔가요?

우리는 AI 시대에 살고 있고 대규모 AI 모델의 학습과 활용을 위해서 하이퍼스케일 클라우드의 활용이 점점 더 중요해지고 있습니다. 하지만 동시에, 글로벌 빅테크 클라우드 서비스 확산에 따라 자국 데이터가 해외에 저장되거나 외부에서 접근될 수 있다는 우려가 커지고 있습니다.

이에 KT는 MS와 전략적 협업을 통해 공동으로 한국적 소버린 클라우드인 Secure Public Cloud를 출시하였습니다. 소버린 클라우드는 데이터 주권을 보호 및 강화하고 데이터에 대한 강력한 보안성을 제공하는 클라우드 환경으로 KT SPC는 Public Cloud의 장점을 활용하면서 “데이터 주권을 지키자”의 관점에 서비스를 제공합니다.

유럽의 GDPR법처럼 민감한 데이터를 국외로 보내면 안 되는 경우나, 미국의 Cloud Act란 법처럼 미국 정부가 자국 기업에 보관하고 있는 데이터를 요청하는 경우 미국 기업은 거부하지 못하고 모두 제공해야 하는 법이 있습니다. 이런 경우 미국 기업이 제공하는 Public Cloud 환경에서 서비스되고 있는 한국 고객 데이터라고 할지라도 미국 정부가 고객의 동의 없이 확인할 수 있고, 그 데이터가 민감정보나 개인정보등 중요 정보라고 한다면 문제가 될 수 있습니다. 데이터 주권을 지키지 못하는 케이스가 발생하는 것이죠.

유럽은 이미 정부부처나 통신업체, 다국적 기업 등 여러 기업과 정부에서 데이터 주권을 보호하고 강화하기 위해 사용하고 있고, 국가 차원의 데이터 자립을 위해서도 Secure Public Cloud를 사용하여 데이터 주권을 지키는 것이 중요합니다.

<참고 - 세계 데이터 주권 보호 현황>

SPC는 어떠한 기술적 특징을 가지고 있나요?

크게 4가지 기술적 특징이 있습니다.

1. 데이터가 국외로 반출되지 않습니다.

→ 국내 위치 데이터센터 내 클라우드 인프라 운영 및 국내 리전 내 데이터 강제화로 데이터의 국외 반출이 불가합니다.

2. 각종 법률/규제 및 보안 컴플라이언스를 준수합니다.

→ 소버린 랜딩존 정책 내 정보보호 및 디지털 보안 관련 국가 법률 분석 및 적용, 산업별 법률/규제 맞춤형 정책 등 국내 보안규제 특화 정책을 적용하여 컴플라이언스를 준수합니다.

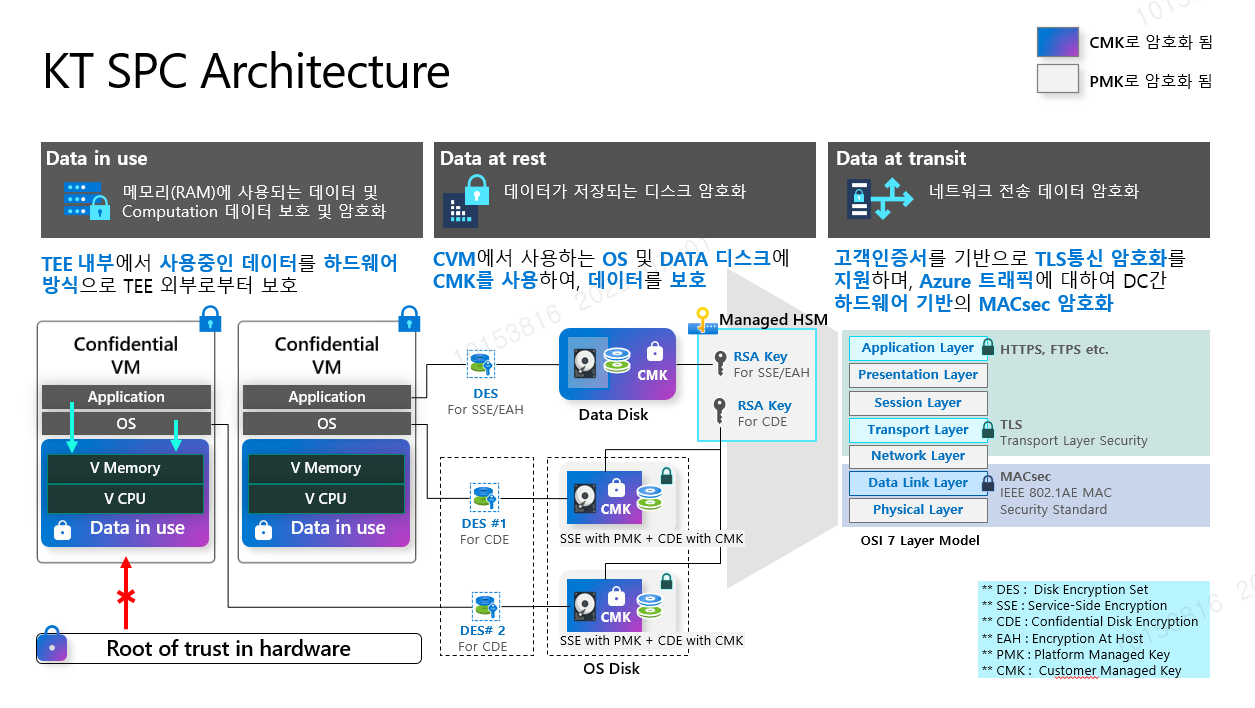

3. 데이터는 고객 관리키로 암호화되어 고객 외 접근/열람/사용이 불가합니다.

→ 데이터 저장/전송/사용 전주기에 대해 고객 관리키로 암호화하여 데이터를 보호하고, 고객 관리키와 고객 전용 mHSM으로 데이터 주권을 강화합니다.

→ 기존 Public Cloud는 저장중인 데이터와 전송중인 데이터만 암호화가 되었고, 사용중인 데이터, 즉 In Memory 상태의 데이터 암호화는 지원하지 않았습니다. SPC는 사용중인 데이터도 암호화를 제공합니다.

4. CSP나 Cloud 운영자가 고객 환경에 직접 접근할 수 없습니다.

→ CSP나 Cloud 운영자와 고객 간 상호 격리로 고객 리소스 및 데이터에 대한 직접 접근이 불가한 환경으로 고객 소유 데이터에 대한 직접 관리 및 외부 접근을 차단합니다.

KT는 SPC를 어떻게 구현했나요?

KT는 3번의 PoC를 거쳐 테스트를 진행하고 SPC의 상용화를 위해 유의미한 결과를 얻었고 축적된 기술을 기반으로 하여 설계/구성을 진행하였습니다.

3가지 중요한 구현 포인트가 있었는데요

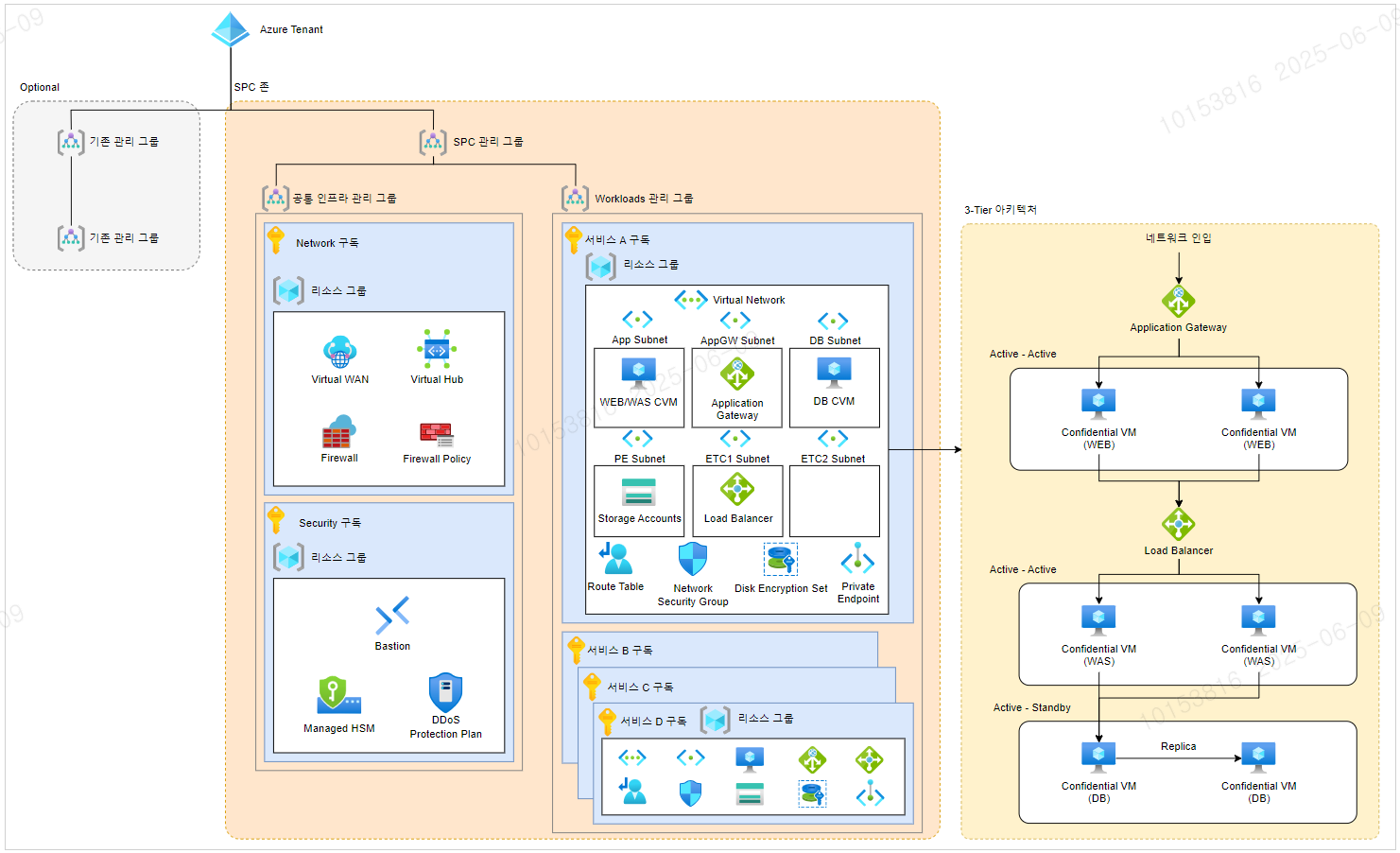

1. KT 사내서비스 활용을 위한 SPC 랜딩존 구축 및 적용

→ Azure 랜딩존을 구축/사용하기 위해서는 기본적으로 관리그룹, 공통영역을 위한 구독, Policy, RBAC 등이 필요합니다.

공통영역은 지정하기 나름이지만 보통 네트워크/보안 등 서비스 환경에서 공통적으로 사용하는 기능을 위주로 분류합니다.

KT SPC 또한 공통영역은 네트워크/보안/백업/이미지관리 등 여러 공통 기능을 식별/정의하고 해당 내용을 기반으로 효율적으로 구성하였습니다.

산업 공통/특화 법률 규제를 충족하는 Policy 적용 또한 같이 적용하여 SPC를 구현하였습니다.

2. SPC 제약사항 확인 및 운영 안정화를 위한 PoC

→ SPC는 데이터를 고객관리키와 고객 전용 mHSM을 통해 암호화 한다고 하였는데요, mHSM을 구성하고 고객관리키를 추가하여 Confidential Virtual Machine을 기동하고 서비스를 올려 이상이 없는지, 운영 리스크는 없는지 등 상세 시나리오를 정의하고 여러 테스트를 진행하였습니다.

→ 상세 시나리오는 크게 (기밀컴퓨팅 영역 / Managed Service 및 3rd party 솔루션 지원 영역 / mHSM 및 키 관리 영역) 3가지 영역으로 나눠 정의 및 테스트 하였는데요. 기밀컴퓨팅 기동 시 여러 옵션이 있는데 해당 옵션이 어떤 기능을 하는지, 어떤 옵션을 활성화해야 우리가 요구하는 SPC의 특성을 충족하는지, 키를 생성 및 추가하는 방법이 잘못되어 재구축 하거나, 지원하는 Mananged Service가 아직 없어 3rd party 솔루션을 찾아 테스트해보고 운영환경에 적용할 수 있게 표준을 수립하는 등 여러 어려움이 있었습니다. Step by Step 으로 차근차근 세부 케이스를 정의하고 문제에 접근하여 해결해 나갔습니다.

→ CMK + mHSM 사용 시 기밀컴퓨팅 OS가 어떻게 CMK 키를 참조해서 사용하는지 키에 제약 사항은 없는지 등에 대한 테스트를 진행 해 나갔습니다. CMK 키를 바로 사용하는 방식이 아니고 Disk Encryption Set(DES) 를 CMK 키를 넣어 생성하여 기밀컴퓨팅 OS에서 사용하는 방식으로 구성되어 있고, 데이터에 대한 암/복호화를 DES를 사용하여 진행하게 됩니다. 데이터 전 라이프 사이클에 어떻게 암호화가 진행되는지 아래 아키텍처를 참고해 주세요

<참고 - 데이터 암호화>

3. SPC 상품화를 위한 표준 수립

→ 이렇게 내재화한 기술 및 Tech Knowledge 를 기반으로 제공할 수 있는 상품/서비스가 어떤 것인지 정의하고 이를 구체화하여 라인업을 구성하였습니다.

<참고 - Secure Public Cloud Base-Architecture>

SPC 랜딩존의 구성은 관리그룹 및 RBAC, Policy, 공통 네트워크/보안, CI/CD 환경, IaC 프로비저닝 자동화 등 기본적인 랜딩존 구성에 SPC 특화 구성을 포함하고 있습니다. 내재화된 기술력을 기반으로 이미 KT는 B2C, B2B 등 어떠한 비즈니스 형태도 모두 수용 가능한 형태로 많은 서비스들을 SPC 환경에서 서비스 제공 중에 있습니다.

이는 데이터 주권을 지키며 Public Cloud보다 더 강한 보안을 적용하는 것이며, ISMS-P, ISO27001 등의 기본적인 정보보호를 위한 인증심사를 충족하는 것 뿐만 아니라, 산업별로 Public Cloud를 사용하기 위한 요건까지 모두 충족하는 정책 및 특화 구성까지 구축된 환경을 의미합니다.

예를 들면 금융/공공/제조/통신 등 각 산업별로 법적 규제나 제약조건이 다른 환경 내에서도 완벽하게 해당 조건을 충족하는 Public Cloud 환경을 사용할 수 있는 것이죠.

이러한 환경과 설계를 구현하기 위해 정말 많은 인력이 투입되어 약 8개월의 시간동안 MS와 공동으로 개발하여 서비스가 출시되었답니다.

KT는 이미 각종 사내 서비스와 모니터링, 백업, CI/CD 등의 공통 인프라까지 모두 SPC 안에서 기능 중이며, 안전하게 데이터가 보호된 환경에서 사용되고 있습니다. 스위스, 벨기에, 이탈리아 등 선진 유럽 국가에도 이미 도입되어 사용되고 있는 소버린 클라우드의 한국적 서비스인 SPC를 통해 국내 기업과 정부의 데이터 주권을 보호하고 강화하기 위해 노력하고 있습니다.

참고자료

MS Cloud for Sovereignty -Microsoft Cloud for Sovereignty | Microsoft

MS Sovereignty Baseline -Microsoft Cloud for Sovereignty Baseline 기밀 정책에 대한 규정 준수 세부 정보 - Azure Policy | Microsoft Learn